Etude complète du poste à pourvoir et des caractéristiques nécessaires pour assumer les responsabilités offertes avec succès.

Le cas échéant, si le poste ne requiert pas un niveau de confidentialité empêchant ce type d'approche, des annonces pourront être passées sur les différents médias. Les coûts correspondants seront à la charge du client, après concertation avec celui-ci sur les médias retenus et les frais engagés.

que nous avons pu nouer au long des différentes missions d'organisation ou de recherches menées pour le compte d'autres clients ainsi que les relations privilégiées entretenues par COSIME Excellence auprès d'associations professionnelles ou universitaires.

Présentation d'une liste synthétique de 3 à 5 candidats retenus :

Un dossier de présentation vous est dès lors communiqué pour chacun des candidats retenus. Ce dossier comporte un

résumé de carrière du candidat ainsi que les éléments de synthèse que le consultant aura obtenu des entretiens avec lui.

Achèvement de la mission par la vérification pendant les six premiers mois de la prise de fonction du candidat et de sa bonne intégration.

Un état des lieux sera fait mensuellement après l'initialisation de la mission.

Lors d'une intervention en soutien à l'élaboration de la stratégie de votre entreprise, Cosime Excellence procède suivant les 4 étapes suivantes :

Cosime Excellence procédera selon les étapes suivantes :

ce qui se traduira notamment par :

Domaines d'intervention :

Cosime Excellence peut vous accompagner dans les actions suivantes :

Dans le cadre du travail de groupe en co-développement, l'accent est mis sur l'autonomisation et la montée en compétence des personnes, du groupe, sa richesse par sa pluralité de connaissance et de savoir, sa capacité à créer d'autres possibles.

Nos objectifs...

Ces derniers sont continuellement en tension entre les problématiques institutionnelles, relationnelles, individuelles et les réalités économiques, technocratiques et technologiques.

Cosime Excellence, dans le cadre d'un audit social, va s'intéresser aux points principaux suivants :

Cosime Excellence peut vous accompagner de différentes manières :

Cosime Excellence peut vous accompagner en organisant des échanges de pratiques :

Les axes majeurs de la production :

Supply Chain.

Les axes majeurs :

Les axes majeurs :

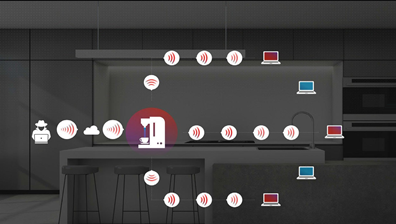

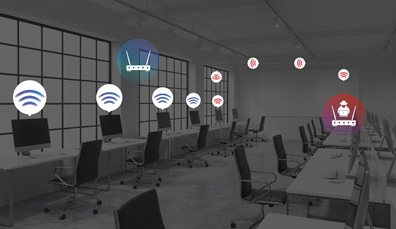

Des attaques DDoS internes aux APT, les attaques les plus sophistiquées tirent parti de la nature peu sûre des appareils connectés et les retournent contre vous.

Les canaux hors bande, les réseaux dédiés et les protocoles propriétaires échappent à la plupart des solutions de cyberdéfense et créent des trous dans votre périmètre de sécurité.

Fournir une visibilité complète de tous les périphériques connectés dans et autour de vos réseaux organisationnels.

Tirer parti de la science des données pour assurer une détection précise des activités malveillantes.

Limiter les menaces et neutraliser les activités malveillantes en temps réel.